UNC3886威胁组利用盗取的凭据和定制恶意软件入侵过时的路由器

关键要点

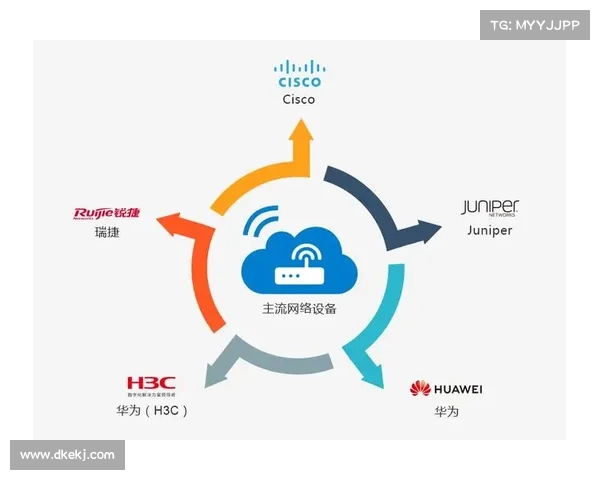

UNC3886是一个中国网络间谍组织,专注于利用Juniper MX系列路由器的安全漏洞。攻击者利用合法凭据绕过Junos OS的文件完整性保护,以部署定制后门程序。攻击活动主要针对使用过时的硬件和软件版本的企业及ISP路由器。Mandiant建议组织升级Juniper设备,以保护网络安全并防范此类攻击。近日,根据谷歌Mandiant团队的报告,一家中国网络间谍组织UNC3886正在针对企业及互联网服务提供商ISP使用的Juniper MX系列路由器进行攻击。这些路由器的硬件和软件版本已经达到使用寿命,而攻击者通过盗取的凭据,成功绕过了Juniper Networks路由器的FreeBSD基础操作系统Junos OS的文件完整性保护,部署了定制后门。这一活动至少可以追溯到2024年中期。

虽然使用过时的网络硬件并不推荐,但考虑到预算限制和替换设备的巨大成本,这种情况在内部网络中并不罕见。

Mandiant研究人员指出:“虽然UNC3886之前主要专注于网络边缘设备,但此次活动显示他们也开始针对ISP路由器这样的内部网络基础设施。”他们进一步补充说:“Mandiant观察到,威胁行为者针对网络认证服务,包括终端访问控制器访问控制系统TACACS和与路由器连接的终端服务器,以获取特权访问。”

外网免费节点加速攻击者对Junos OS功能了解深刻

在分析的设备上部署的恶意软件植入物是公开可用的TINYSHELL后门的变种,但添加了额外功能和定制,显示出攻击者对Junos OS功能和内部操作有深入了解。

UNC3886之前曾创造过为VMware ESXi虚拟机管理程序和Fortinet及Ivanti的网络边缘设备定制的恶意软件。尽管UNC3886被视为一个独立的组织,但在过去中与其他中国国家赞助的小组如APT41之间有工具重叠的现象。由于工具和基础设施共享是中国网络间谍活动的长期特征,Mandiant特别强调了这一点。

“Mandiant建议组织将Juniper设备升级到Juniper Networks发布的最新映像,包括针对Juniper恶意软件清除工具JMRT的缓解措施和更新签名。”研究人员指出:“组织应在升级后运行JMRT快速扫描和完整性检查。”

文件完整性保护被绕过

在Mandiant分析的Juniper MX路由器上,攻击者的初始访问似乎是通过合法凭据实现的。虽然UNC3886过去开发并使用零日漏洞攻陷网络边缘设备,但该组织在被攻陷的网络上主动进行凭据收集,以支持其获取持久访问的目标。

Junos OS为管理员提供了自定义命令行接口CLI,可以发出特定于Junos的命令,还能够切换到基本的FreeBSD Shell并使用通用的FreeBSD命令行工具和程序。

该操作系统还实现了NetBSD Verified Execveriexec的修改版本,这是一个基于内核的文件完整性验证子系统,旨在保护未经授权的二进制文件执行。因此,任何恶意软件的部署和运行都需要绕过此功能或完全禁用它,以避免触发警报。

UNC3886开发了一种复杂的进程注入技术,通过创建一个挂起的进程,利用内置的合法cat工具,将恶意shellcode加载程序写入特定的内存位置,然后欺骗该进程执行代码。由于恶意代码的执行通过一个受信任的进程,因此成功绕过了veriexec。

高度定制的TINYSHELL变种被使用

加载程序随后被用来执行一个独立位置代码PIC变种的TINYSHELL,该文件命名为lmpad,模拟合法的lmpd链接管理协议守护进程进程的名称。

除了标准的TINYSHELL功能远程文件上传、远程文件下载和远程shell会